包括的なAppSec 監視を導入した組織は、セキュリティ侵害に伴うコストを平均で222万円ドル削減することをご存じですか。今日のデジタル環境において、アプリケーションは高度化したサイバー攻撃の脅威に常にさらされています。そのため、堅牢なセキュリティ監視は事業継続の不可欠な要素となっています。

本記事では、アプリケーションセキュリティ監視について、テスト手法(SAST、DAST、IASTなど)といった中核要素から、AI活用の脅威検知システムの導入方法まで、知っておくべきポイントを分かりやすく解説します。本記事は、セキュリティ投資のROIを定量化したい方、ならびに最新アーキテクチャの課題に向き合う方にも役立つ内容です。実践的な戦略、実証済みの枠組み、そしてアプリケーションセキュリティ(AppSec)をコストセンターから競争優位性に転換するための実用的なインサイトをお届けします。

AppSec Monitoring – アプリケーションセキュリティ監視とは

アプリケーションセキュリティ監視(Application Security Monitoring – ASM)とは、体系的なソフトウェアシステムの観察・評価により、セキュリティ上の弱点の洗い出し、潜在的な脅威の把握、サイバー攻撃の防止を可能にする取り組みです。ASMは、特定時点の動作確認にとどまらず、アプリケーションの動作を見守りつづけます。

ネットワークアクティビティとシステムログを継続的に確認することで、セキュリティチームは侵害の兆候となり得る異常なパターンや不審な振る舞いを検知できます。

近年、第三者によるセキュリティマネージドサービスへの需要が高まっています。最近の調査では、最高情報セキュリティ責任者(CISO)の3分の2以上が、脆弱性管理はますます難しくなっていると感じていることが報告されました。その背景には、ソフトウェアのサプライチェーンやクラウド基盤の複雑化があります。さらに、セキュリティリーダーの約75%はリスク低減の効率化に苦慮しています。その主な原因として、ベンダーと協力してセキュリティ問題を発見・改善することに困難を感じていることが挙げられます。

AppSecは、ソフトウェアライフサイクル全体で連携して機能する複数の防御層に支えられます。それには、開発中に利用するテストツール、本番環境でアプリケーションを保護する継続監視システムなどが含まれます。

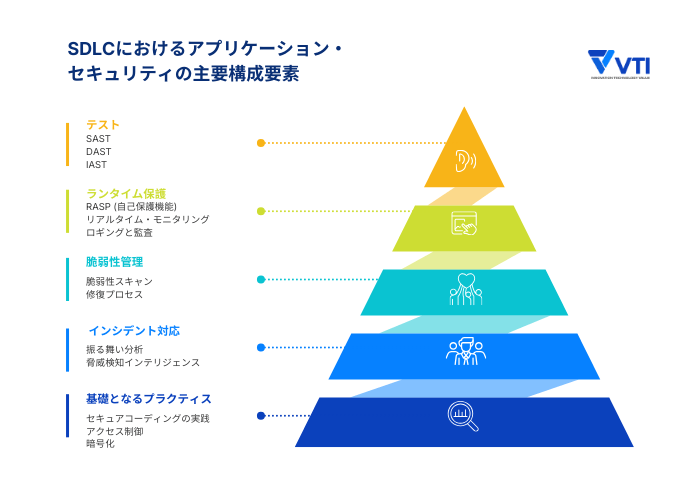

AppSecの主要構成要素

AppSec は、ソフトウェア開発ライフサイクル(SDLC)全体を通じて、複数の防御層でソフトウェアを守る仕組みです。それには、開発中に利用するテストツール、本番環境でアプリケーションを保護する継続監視システムなどが含まれます。

テストコンポーネント

静的アプリケーション・セキュリティ・テスト(SAST)は、開発段階でソースコードを解析し、リリース前に脆弱性を検出することです。コードを実行せずにスキャンすることで、インジェクション攻撃の脆弱性やセキュリティ問題が起こりやすいパターンを早期に発見できます。開発段階でSASTを導入することで、是正コストを85%削減できるとされています。

動的アプリケーション・セキュリティ・テスト(DAST)は、稼働中のアプリケーションをリアルタイムで評価することです。外部からの攻撃を模擬することで、静的解析では見逃されがちな実行時の脆弱性を検出します。攻撃者の視点から動作し、実行中に悪用可能な隙を特定します。

インタラクティブアプリケーション・セキュリティ・テスト(IAST)は、SASTとDASTの強みを組み合わせ、アプリケーションを実行時に監視します。また、組み込みコードで実行経路を把握しながらリアルタイムのフィードバックを受け取ることができます。IASTは単独の手法と比べて誤検知を70%削減します。

実行時の防御・監視

実行時アプリケーション自己防御(RASP)は、本番環境でアプリケーション内部にセキュリティ制御を組み込み、攻撃を遮断します。脆弱性が悪用される際に、インジェクション攻撃などの脅威を検知・阻止し、防御を迅速に実現します。

リアルタイム監視では、アプリケーションのインフラ、ネットワーク通信、ユーザーの操作状況を継続的に追跡し、侵入や不審な挙動の兆候を検知します。通常の挙動からの逸脱や異常は、セキュリティ上の懸念の可能性があります。

ログ管理および監査は、アプリケーションのログや監査記録を収集・分析することです。これらの記録は、アプリケーションの挙動や潜在的なセキュリティインシデントについて重要な情報を提供します。

脆弱性の管理

脆弱性スキャンは、自動化ツールでアプリケーションを定期的に検査し、潜在的な脆弱性を特定することです。これらのツールは、既知のセキュリティ脆弱性、設定不備、古いソフトウェアコンポネントを検出します。

是正プロセスでは、アプリケーションのライフサイクル全体でセキュリティ上の欠陥を把握・管理し、脆弱性に優先順位を付けて確実に修正します。

インシデント対応

インシデントの検知と対応は、セキュリティインシデントを調査し、被害を抑止するための明確なプロセスを確立することです。これには行動分析、ネットワーク通信やユーザー操作、システムログのリアルタイム監視、および脅威情報があります。効果的なインシデント対応では、影響を受けたシステムの隔離、影響範囲の分析、原因の特定、適切な是正措置の実施といった段階を踏みます。

基盤要素

OWASPトップ10のガイドラインに沿った安全なコーディングは、AppSecの基盤を構成します。アクセス制御と暗号化により、通信中・保管中のデータが保護されます。これらの要素は、安全な開発ライフサイクルフレームワークの中で、アプリケーションの開発から導入までのすべての段階にわたり、包括的な保護を実現します。

ASMの実行時およびSDLCでの動作

ここでは、上記の要素が開発段階から本番環境での運用まで、どのように連携して機能するかを、分かりやすくご説明します。

ASMは実行時およびSDLCでどのように動作しますか?

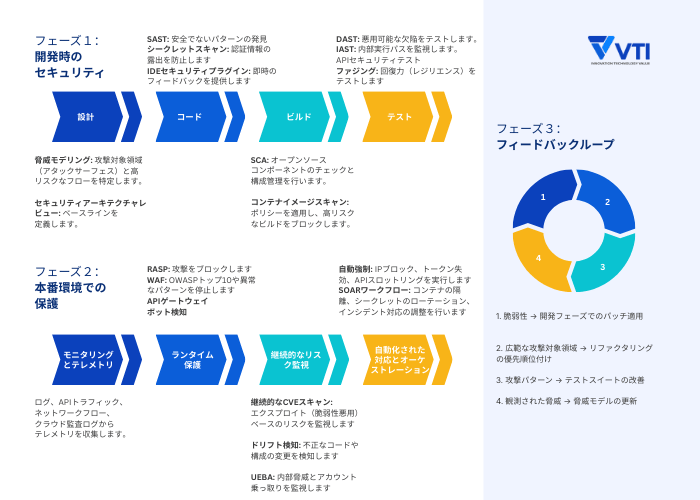

開発段階でのセキュリティ

セキュリティは、設計段階での脅威モデリングから始まります。コードを書く前に、想定される攻撃対象やリスクの高い処理フローを特定します。

その後、セキュリティアーキテクチャレビュにより、開発ガイドラインとなる統制基準を確立できます。

コーディング段階:

- SASTにより、ソースコードからSQLインジェクションや不適切な暗号化などの脆弱性を検出できます。

- また、シークレットスキャン(Secrets Scanning)は、漏洩したAPIキーや認証情報がリポジトリに混入する前に発見します。

- IDEレベルのセキュリティプラグインは、コードがコミットされる前に開発者にフィードバックを提供し、問題を早期に把握できるようにします。

ビルド段階:

- ソフトウェアコンポネント分析(SCA)は、第三者のライブラリを検査し、依存関係や共通脆弱性識別子(CVE)のリスクを把握するソフトウェア部品表(SBOM)を生成します。

- コンテナイメージスキャンは、ベースイメージの脆弱性や設定不備を確認します。ビルドパイプラインでは、重大な脆弱性がポリシーで許容される数を超えた場合、デプロイを自動停止します。

テスト段階:

- DASTは、稼働中のアプリケーションを検査し、悪用可能な脆弱性を見つけられます。

- IASTは、テスト実行中にアプリケーションを内部から監視します。

- APIセキュリティテストは、認証、認可、リクエスト制限を検証します。

- ファズテストは、アプリケーションが想定外の入力にどのように対応するかを確認します。

デプロイ前には、インフラストラクチャ・アズ・コード(IaC)スキャンにより、Terraform、Helm、CloudFormationのテンプレートをチェックします。また、設定スキャンでKubernetesとクラウド環境がセキュリティ強化基準を満たしていることを確保します。

本番環境での防御

まず、実行時の監視では、アプリケーションログ、API通信、ネットワークフロー、Kubernetes、AWS、GCPといったクラウドネイティブ環境の監査ログからデータを収集します。こうした高度な可視化により、テストだけでは発見できない脅威を検出できるようになります。

ランタイムアプリケーション自己保護(RASP)は、SQLインジェクションなどの攻撃をリアルタイムで遮断します。

Webアプリケーションファイアウォールは、OWASPトップ10の攻撃を防止し、異常なリクエストパターンを検知します。

APIセキュリティゲートウェイは、トークンの不正利用、シャドーAPI、クライアントでの異常な挙動を特定できます。

ボット検知は、クレデンシャルスタッフィングや自動スクレイピングなどの攻撃を防止します。

継続的なCVEスキャンは、本番環境で利用されている依存関係を監視し、攻撃の活発度に基づくリアルタイムのリスク評価を行います。

ドリフト検知は、許可されていない設定変更やコード変更を検出します。

ユーザとエンティティの行動分析(UEBA)は、異常な行動パターンを検出することで、アカウント乗っ取りや内部脅威を特定します。高度な仕組みでは、各マイクロサービスでのシグナルを相関分析し、ラテラルムーブメントや特権昇格などの複数段階の攻撃を検知します。

自動化されたポリシー適用は、不審なIPアドレスの遮断、侵害されたトークンの失効、不正利用APIの制限を行います。

さらに、SOARとの連携により、コンテナの隔離や機密情報の更新など、複雑なレスポンスワークフローを自動的に実行できます。

フィードバックループ

実行時のインサイトは、以下の4つのステップからなる強力なフィードバックサイクルを形成します。

- 本番環境で脆弱性を発見した際に、上流工程にフィードバックが送信され、修正が行われます。

- 攻撃を受けやすい箇所は、優先してリファクタリングを行います。

- 攻撃パターンは、テストスイートの改善に活用されます。

- 得られた知見に基づいて脅威モデルを更新します。

この継続的な改善サイクルにより、デプロイを重ねるたびにセキュリティが強化されます。

モダンアーキテクチャ監視の課題と対策

分散環境でのマイクロサービスのセキュリティ監視

マイクロサービスの分散構造により、接続されているサービス間に可視性のギャップが発生し、脅威検知が複雑化します。

これらの課題を解決するには、企業は各種ツールの活用を検討しています。例えば、IstioサービスメッシュとJaegerの分散トレーシングによりマイクロサービス間の通信を95%可視化し、Prometheusにより応答時間1秒未満でリアルタイムメトリクス収集を実現できます。

さらに、役割に基づくアクセス制御と、脆弱なコンポネントの自動スキャンは、デプロイ速度に影響を与えずにこれらの環境を保護するうえで重要性を増しています。

また、シフトレフトでCI/CDパイプラインにセキュリティ監視を組み込むことで、セキュリティ上の欠陥を早期に検出し、NISTサイバーセキュリティフレームワークに沿っての継続監視を実現できます。

サーバーレスアプリケーションの保護と可視性のギャップ

サーバーレスアーキテクチャでは、ホストレベルの制御ができないため、可視性・防御性に大きなギャップが生じ、セキュリティ監視が難しくなります。

サーバーレス専用監視ツールであるAWS X-RayとAzure Application Insightsは、ソースコードの90%をカバーする関数トレースを実現します。

また、Datadog Serverless Monitoringのようなツールは、平均検知時間5分未満でリアルタイムの異常検知を提供します。

これらのプラットフォームは、関数単位でメトリクスを提供し、実行経路の追跡やAPIゲートウェイ通信の分析を行うことで、悪用の兆候を検知します。

包括的なオブザーバビリティツールの導入により、可視性のギャップを解消し、サーバーレスワークロードをインジェクション攻撃から保護し、SOC 2コンプライアンス要件への対応を支援します。

VTIマネージドサービスを活用して貴社のビジネスクリティカルなアプリケーションを強化しましょう!

VTIは、AI活用の運用基盤「AuraOps」とITIL v4準拠のフレームワークにより、包括的なエンドツーエンドのアウトソーシングを提供しております。サービスレベル合意(SLA)に基づく高水準の成果保証により、安定運用と継続的な進化をお約束します。

APIセキュリティ監視と脅威検知の戦略

APIは重要なサービスへの入口ですが、攻撃者に狙われやすいため、セキュリティ監視が必須となっています。

Kong GatewayやAWS API Gatewayは、組み込みのリクエスト制限と脅威検知を提供し、スマートなトラフィック分析によりDDoS攻撃(分散型サービス妨害)を85%減らすことができます。

また、SplunkといったSIEM(セキュリティ情報とイベント管理)システムはAPIゲートウェイと連携し、エンドツーエンドの脅威検知と自動応答を実現します。監視するのは、認証エラー、想定外のパラメータ、データ漏洩の兆候といった重要な指標です。さらに、脅威インテリジェンスを活用することで、新たな攻撃パターンにも即座に対応できる仕組みを整えています。

コンテナとKubernetesのセキュリティ対策

最後に見逃せない対策として、コンテナとKubernetesのセキュリティが挙げられます。ワークロードが継続的に展開・拡張される複雑で動的な環境を保護するための重要な取り組みです。

Falcoは、実行時セキュリティ監視により、99.8%の精度で特権昇格を検知します。また、Aqua SecurityとTwistlockは、デプロイ前にコンテナイメージをスキャンし、脆弱性検出率が92%以上達成しています。

Kubernetesの役割に基づくアクセス制御(RBAC)は、CIS Kubernetes Benchmarkガイドラインに沿って最小特権の原則を徹底します。

ランタイムセキュリティプラットフォームはKubernetesと連携することで、ネットワークポリシー違反などの異常を検知し、不審行為を検出後30秒以内に自動アラートを生成します。

CxOおよびITリーダー向けの戦略的な実装フレームワーク

経営層の合意を得るためのAppSecのROI定量化

アプリケーションセキュリティ監視フレームワークを実装するには、経営層がセキュリティ投資から得られる定量的な利益を理解することが求められます。一見すると抽象的に思われがちですが、AppSecのROIは、実証された手法で算出できます。

基本的なROI計算式:

| ROI = (収益額 – 総費用) ÷ 総費用 × 100 |

セキュリティ投資収益率(ROSI)の計算式:

| (回避できたセキュリティインシデントの想定年間費用 – 年間の情報セキュリティ対策投資額) ÷ 年間の情報セキュリティ対策投資額 |

例えば、セキュリティ対策に50万ドルを投資し、300万ドル規模の侵害を防止できた場合、ROSIは500%となります。

このようなアプローチにより、抽象的なセキュリティの概念を、経営層が他の投資案件と比較・評価できる具体的な事業価値に転換できます。

経営層ダッシュボード向けの重要業績評価指標(KPI)

経営層は、ROIに加え、取締役会レベルの報告要件やSOX、PCI DSSなどのコンプライアンスフレームワークに整合した具体的な指標を必要とします。

重要なKPIには、脅威の平均検知時間(MTTD)、脆弱性の平均是正時間(MTTR)、開発段階に早期に特定できた欠陥の割合が含まれます。

業界のベンチマークによると、リーディング企業ではMTTDが24時間未満、MTTRが72時間未満です。

Gartnerの調査では、指標を体系的に追跡している組織は、測定を実施していない組織に比べて、セキュリティ態勢が40%優れていると報告されています。成功のためには、投資前に基準値を設定し、継続的に改善状況を管理し、技術的な成果を事業価値に変換することが重要です。

実装戦略とチェンジマネジメント

以下のような段階的なアプローチにより、実装の効果が期待できます。

- フェーズ1(1〜3ヶ月目):パイロット実施と短期的な成果に注力します。

- フェーズ2(4〜9ヶ月目):重要なアプリケーションへ対象を拡大します。

- フェーズ3(10〜18ヶ月目):全社展開を行います。

一般的な課題として、プロセス変更への抵抗や連携の複雑さが挙げられますが、経営層は明確なコミュニケーションと専任のチェンジマネジメントリソースで対処できます。

また、アプリケーションセキュリティ監視が、リスク露出の低減と運用効率の向上によって競争優位性を生み出し得ることを具体化し、セキュリティをコストセンターではなく事業を支える推進力として位置付けることが求められます。

AIを活用したアプリケーションセキュリティ監視

自動脅威検知のための機械学習アルゴリズム

AIを活用したアプリケーションセキュリティ監視は、企業の脅威検知・対応の在り方を変革します。

機械学習アルゴリズムは過去データから学習し、行動の基準値を確立したうえで、異常をリアルタイムに特定します。

さらに、新たな脅威情報に適応できるため、行動分析により既知の脅威だけではなく、これまで見られなかった攻撃も検知できます。

その結果、アプリケーション全体を守る包括的な保護層を構築できます。

大手金融機関では、AI活用の検知システムを導入後6ヶ月以内に誤検知を90%削減し、年間280万ドルのコスト削減を実現したと報告されています。

リアルタイム脅威対応とインシデント管理の自動化

自動化された脅威検知は、人手を介さずに予防的な対応を実行できるため、インシデント対応を大幅に効率化します。具体的には、感染したシステムの隔離、悪意のある通信の遮断、不審なメールのブロックなどを自動で行います。

IBM QRadarやSplunk Phantomは、平均対応時間(MTTR)を4時間から12分へ短縮する自動応答を提供します。この24時間365日稼働する能動的な防御の仕組みは、ネットワーク全体への攻撃拡大を阻止します。

ただし、AI自動化と人の専門知識を組み合わせたハイブリッド型、いわゆるヒューマン・イン・ザ・ループのアプローチが最も効果的です。このモデルでは、AIが日常的なインシデントに対応し、セキュリティチームは戦略的な脅威分析に集中できます。この仕組みを導入した企業では、脅威検知精度が75%向上するとともに、自動化された監査証跡と対応記録により、GDPR、SOX、HIPAAといったコンプライアンス要件にも対応しています。

AIセキュリティツールの選定と実装戦略

AI活用のセキュリティ監視ツールを選定する際には、機械学習の能力、他システムとの連携性、そして社内のセキュリティ要件に対応できる拡張性を総合的に評価する必要があります。

説明可能なAI機能を備えたソリューションを優先すべきです。これにより、セキュリティチームがアラート生成のロジックを理解でき、自動判断の透明性が確保されるため、規制対応と信頼性向上につながります。

また、AI活用の脅威検知システムは、検知精度の向上や誤検知の削減といった定量的な成果で、その有効性を示す必要があります。実装成功の目安としては、従来手法と比べて検知率が80%以上向上していることです。

まとめ

アプリケーションセキュリティ監視は、システムを守るだけではなく、持続的な事業成長を支える基盤を築くことです。従来のテスト手法からAI活用の脅威検知まで、本稿で紹介した戦略とツールが連携し、企業ごとのニーズに応じた包括的な防御を実現します。

サイバー脅威が進化し続け、業務アプリケーションがより複雑になる中、成長を目指す企業は、セキュリティ監視をコンプライアンス要件だけではなく、将来への投資としています。まず、現在のセキュリティ態勢を評価し、事業にとって重要なギャップを特定しましょう。最善のセキュリティ戦略とは、最も価値の高い資産を守りながら、貴社の成長とともに進化していくものです。